Ransomware Petya bez tajemnic

Po tym, jak ransomware Petya częściowo sparaliżowało ukraińską infrastrukturę, szkodnik rozprzestrzenia się dalej. Do ataków doszło między innymi w Polsce, Rosji, USA i Wielkiej Brytanii. Wirus za nic ma granice geopolityczne, ale na szczęście możesz się przed nim zabezpieczyć. Podpowiadamy jak, tworząc poradnik dla przeciętnego użytkownika.

Co to jest ransomware i czym jest Petya?

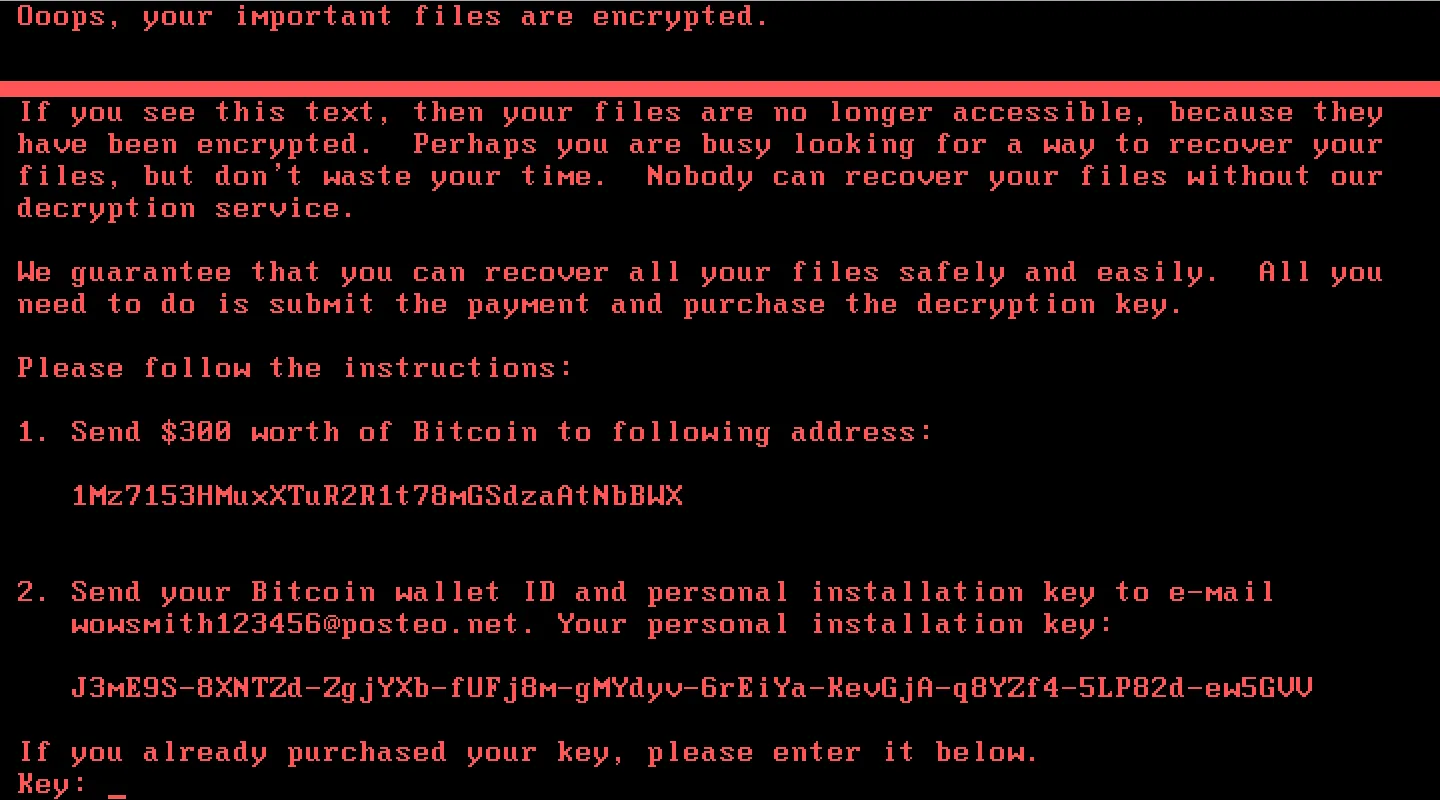

Petya to ransomware - oprogramowanie, które wzięło swoją nazwę od angielskiego słowa „ransom” oznaczającego okup. Zadaniem Petyi jest całkowite zablokowanie dostępu do komputera oraz znajdujących się na nim danych. Na zainfekowanych maszynach pojawia się wtedy informacja z żądaniem „okupu”, w zamian za przywrócenie dostępu do plików.

Nie zostało potwierdzone, czy wpłacenie „okupu” faktycznie dezaktywuje złośliwe oprogramowanie i pozwala odzyskać pliki. W Internecie można natknąć się na sprzeczne informacje z tym związane. W tym i takie, które sugerują, że Petya nie tylko szyfruje dane, ale i uszkadza przynajmniej część z nich. Możliwe więc, że naszych plików nie odzyskamy nawet po zapłaceniu okupu.

Skąd wziął się wirus Petya?

Specjaliści od cyberbezpieczeństwa w Cisco Talos podają, że początkowe infekcje mogą być powiązane z systemem uaktualnienia oprogramowania dla pakietu rozliczania podatków na Ukrainie o nazwie MeDoc. Nie wiadomo jednak, kto stworzył to ransomware oraz czy przyświecał temu jakiś skonkretyzowany cel.

Połączenie ransoware z ukraińskim programem wydaje się logiczne. To właśnie na Ukrainie doszło do pierwszych głośnych ataków tego szkodnika, na które uskarżał się między innymi wicepremier ukraińskiego państwa.

Po czym poznać, że Petya jest na komputerze?

W przeciwieństwie do wielu malware działających „ukrycie” wewnątrz systemu, Petya od razu daje o sobie znać użytkownikowi. Zadaniem szkodnika jest przejęcie kontroli nad systemem operacyjnym, a następnie restart urządzenia połączony z założeniem blokady dostępu oraz zaszyfrowaniem naszych danych nieznanym kluczem.

Czy Petya atakuje jedynie Windowsa?

Na ten moment tylko komputery z systemami Windows od Microsoftu padają ofiarami ransomware Petya. Nie odnotowano podobnych zdarzeń na urządzeniach pracujących pod innymi systemami operacyjnymi, takimi jak Android, Linux, iOS czy MacOS.

Przypadki skutecznego przejęcia komputera zostały odnotowane zarówno na starszych, nieaktualizowanych wersjach systemu Windows, jak również na najnowszym systemie operacyjnym Microsoftu - Windows 10.

Czy antywirusy są skuteczne przeciwko wirusowi Petya?

Tak, o ile jest to oprogramowanie z najnowszymi aktualizacjami. Zarówno zewnętrzne programy antywirusowe, jak również systemowe rozwiązania Windowsa 10 powinny chronić domowych oraz indywidualnych użytkowników przed tym ransomware.

Warunkiem jest posiadanie zaktualizowanej bazy danych wszystkich posiadanych programów antywirusowych.

Jak mogę się ochronić przed ransomware Petya?

Wygląda na to, że istnieje prosta metoda na zabezpieczenie się przed atakiem ze strony wirusa. W folderze głównym systemu Windows (zazwyczaj jest to C:\Windows przy domyślnych ustawieniach instalacji) należy stworzyć pusty plik o nazwie „perfc” (bez żadnego rozszerzenia). Petya tworzy go podczas działania, nie jest jednak w stanie odpowiednio zareagować jeśli ten już istnieje i przerywa swoją pracę.

Warto jednak pamiętać, że może pojawić się kolejna, „załatana” odmiana szkodnika, która omija tę przeszkodę. Mimo tego sugerujemy podjąć wyżej opisane działanie. Pusty, niepowiązany z niczym plik nie wpłynie na działanie systemu, a jego stworzenie zajmuje raptem kilkanaście sekund.

Jak dochodzi do infekcji ransomware?

Petya nie został stworzony z myślą o pojedynczych, domowych użytkownikach. Ransomware zaprojektowano w ten sposób, aby rozprzestrzeniało się w sieciach należących do firm i korporacji. Propagacja malware odbywa się trzema metodami. Po pierwsze, przez EternalBlue - to ten sam exploit, który był użyty w słynnym malware WannaCry. Po drugie, przez Psexec -narzędzie do administracji systemem Windows. Po trzecie, przez WMI - Windows Management Instrumentation, czyli komponent systemu Windows.

W największym uproszczeniu, firmowe komputery bardzo często są podłączone do wspólnej domeny poprzez Active Directory - usługę katalogową systemu Windows. Komputery z nawet najnowszymi programami antywirusowymi w pełni ufają zainfekowanemu przez Petya korporacyjnemu serwerowi, w tym przesyłanemu przez niego infekującemu kodowi.

Czy Petya atakuje tylko komputery firmowe?

Petya nie dokonuje rozróżnienia na komputery "firmowe" oraz "domowe" w taki sam sposób, w jaki robi to człowiek. Ransomware korzysta jednak z rozwiązań, które są charakterystyczne dla sieci firmowych oraz z których zazwyczaj nie korzysta przeciętny domowy użytkownik systemu Windows. Co za tym idzie, można założyć, że posiadając w pełni zaktualizowany program antywirusowy oraz systemowy skaner, twój domowy komputer jest względnie bezpieczny.

Mój komputer został zainfekowany. Co mam zrobić?

Przeciętny użytkownik systemu Windows przede wszystkim powinien odizolować zainfekowany komputer od sieci firmowej. To pierwszy i najważniejszy krok na drodze do powstrzymania infekcji. Następnie trzeba powiadomić administratora, który zastosuje uaktualnienia na podatne systemy w sieci firmowej.

Mój komputer został zainfekowany. Jak odzyskać dane?

Mamy złe informacje. Jeżeli planowaliście zapłacić „okup”, to przestało być możliwe. Dostawca pocztowy wykorzystywany przez cyberprzestępców zablokował im skrzynkę w swojej domenie.

Pozostaje czekać, aż specjalistom od cyberbezpieczeństwa uda się złamać szyfrowanie, jakim Petya obejmuje prywatne pliki na zainfekowanym komputerze. Niestety, w trakcie tworzenia tego poradnika ransomware pozostaje niepokonane, skutecznie blokując dostęp do danych zapisanych na komputerze.

Czy po wpłacie "okupu" odzyskuje się pliki?

Nie ma obecnie pewności czy zapłacenie okupu pozwala na odzyskanie danych. Istnieją sprzeczne informacje na ten temat. Potwierdzono sytuacje, w których mimo zapłacenia okupu, dane na firmowych komputerach nie zostały odszyfrowane.

Ile wynosi "okup"?

Cyberprzestępcy żądają 300 dolarów w Bitcoinach od każdej zainfekowanej maszyny. Nie zostało jednak potwierdzone, czy po wpłacie tej sumy ransomware naprawdę przestawało blokować dostęp do prywatnych plików.

Ludzie płacili cyberprzestępcom?

Tak. Według platformy Blockchain dokonano przynajmniej 45 transakcji w Bitcoinach na adres podany przez twórców ransomware Petya.

Czytaj również:

- Ogromne konsekwencje ransomware Petya - długa lista poszkodowanych

- Beata Szydło i Mariusz Błaszczak mówią o ransomware Petya w Polsce

- Wicepremier Ukrainy: sieć leży

- Ransomware Petya atakuje Polskę - źródło ataku i jak się bronić

- Ekonomia ransomware, czyli jak skutecznie żądać okupu

- WannaCry sieje spustoszenie. Microsoft wypuścił aktualizację dla starego Windowsa

- Te miejsca najbardziej ucierpiały w wyniku ataku WannaCry