Petya może być czymś więcej, niż zwykłym ransomware. Czymś dużo gorszym

Petya (a właściwie to NotPetya) dokonał zniszczeń na całym świecie, jednak jego głównym celem były ukraińskie przedsiębiorstwa. Coraz więcej wskazuje na to, że twórcy wirusa nie zamierzali im pomagać w razie ewentualnego wpłacenia okupu.

Co to jest ransomware? To bardzo specyficzny rodzaj oprogramowania, którego celem jest wymuszenie okupu na właścicielu atakowanego komputera. Zasada zazwyczaj jest prosta: wpłać tyle a tyle na nasze konto, a my przywrócimy ci dostęp do twoich danych.

- Ransomware to pierwszy skuteczny na masową skalę model biznesowy dla cyber-kryminalistów. Przy niewielkim nakładzie środków i praktycznie zerowym zagrożeniu karą mogą oni zarazić szkodliwym oprogramowaniem dziesiątki, a nawet setki tysięcy komputerów, domagając się stosunkowo niewielkich pieniędzy, żeby przywrócić systemy do działania – tłumaczy Czytelnikom Spider’s Web Marek Krauze, ekspert ds. cyberbezpieczeństwa w Trend Micro.

Wirus NotPetya, wcześniej mylnie nazywany jako Petya, podaje się właśnie za ransomware. Szyfruje dane na dysku twardym i żąda okupu. Niestety, nie możemy się przekonać czy jego twórcy faktycznie wysyłają klucze deszyfrujące, bowiem używana przez nich skrzynka pocztowa została lekkomyślnie zablokowana przez usługodawcę.

Coraz więcej wskazuje jednak na to, że odszyfrowanie plików po NotPetya jest w zasadzie niemożliwe. Sprawcy mieli inny motyw?

Przy czym specjaliści ds. cyberbezpieczeństwa nadal się w tym temacie spierają. Jedni analizując NotPetya twierdzą, że ów ransomware jest w stanie cofnąć szkody które wyrządził, inni że jest to technicznie niemożliwe.

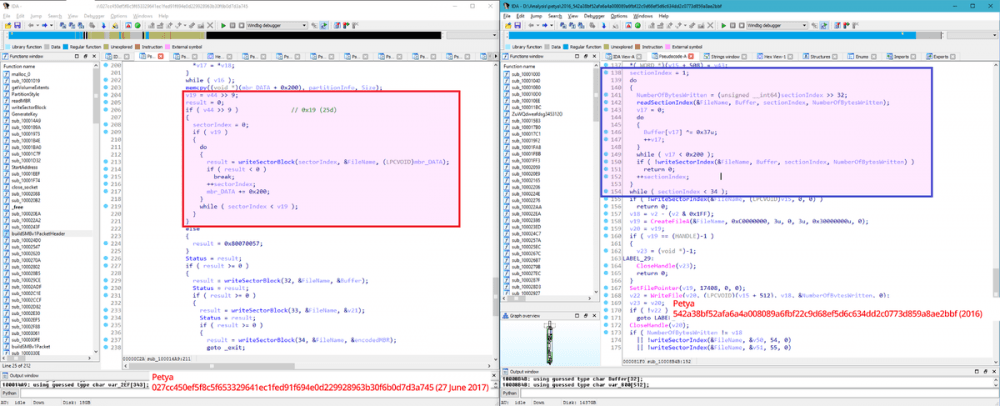

Matt Suiche, specjalista z firmy Comae Technologies, tłumaczy na swoim długim i wyczerpującym wpisie blogowym, NotPetya – w przeciwieństwie do grasującego w ubiegłym roku Petya – zawiera mechanizm określany przez specjalistę jako „wiper”, którego celem jest nieodwracalne uszkodzenie danych.

To by oznaczało, że zbieranie okupu było traktowane przez twórców jako dodatkowa korzyść. Ich głównym celem były ukraińskie firmy. Przy czym od razu raczej możemy zmniejszyć znaczenie teorii spiskowych., że to Rosjanie: rosyjskie firmy oberwały od NotPetya bardzo mocno.

Do podobnych wniosków równolegle doszedł ceniony wśród ekspertów SecureList. Z kolei the grugq podważa analizę Suiche'a, ale tylko w aspekcie technicznym. Według jego analizy zmodyfikowane sektory MBR o których wspomina Suiche da się naprawić, jednak NotPetya i tak szyfruje dane wykorzystując - według analizy the grugq - losowe zmienne, tym samym uniemożliwiając stworzenie odpowiedniego klucza deszyfrującego, w tym przez autorów NotPetya.

Firmy dzielą się na te wykonujące kopie zapasowe oraz te, które zaczną je robić.

Nie, nie próbuję tu zwalać odpowiedzialności na firmy. NotPetya okazał się bardzo sprytnym złośnikiem, a nie ma zabezpieczeń komputerowych nie do złamania. Jednak, co potwierdził Spider’s Web ekspert Leszek Tasiemski z F-Secure, szyfrowanie odbywa się przy pomocy silnego algorytmu AES-128, co oznacza nikłe szanse na odszyfrowanie zawartości.

Przywrócenie działania komputerów firmowych przez ich działy IT będzie kosztowało te firmy cenny czas, jednak jeżeli system backupów został odpowiednio skonfigurowany, na tym te koszty się kończą. W dużo gorszej sytuacji są te przedsiębiorstwa, które uznały mechanizmy do kopii zapasowych jako zbędny i niepotrzebny wydatek.

- Istotny jest fakt, że przy Petyi nie mówimy o jakimś rewolucyjnym pomyśle. Biznes oparty na złośliwym szyfrowaniu rozwija się od lat, a tym razem cyberprzestępcy, kolokwialnie mówiąc, wzięli po prostu większą spluwę - komentuje Krystian Smętek, inżynier systemowy rozwiązań ShadowProtect SPX do backupu - Jeśli zawczasu pomyślimy o kamizelce kuloodpornej w postaci regularnego backupu to ochronimy swoje systemy nie tylko przed szantażystami, ale też każdym innym zagrożeniem. W przypadku utraty dostępu do danych wystarczy przywrócić system do ostatniej bezpiecznej wersji i w kilka minut podjąć przerwaną pracę – dodaje.

Trwa cyberwojna. To, że w niej nie uczestniczymy, nie oznacza, że nie możemy oberwać rykoszetem.

Polskie firmy, które oberwały na skutek wymierzonego w ukraińskie przedsiębiorstwa ataku już się o tym przekonały. Przez lata namawiano was (w tym i na łamach Spider’s Web) do przejścia do świata cyfrowego, zaufanie mu, co uczyni wasze firmy bardziej dostępnymi, wydajnymi i konkurencyjnymi.

Tych namów słuchali cyberprzestępcy. I choć nie uczestniczymy (no dobra, może jacyś nieliczni z was uczestniczą) w żadnej cyberwojnie, to ta wokół nas się toczy i się zaognia. Czas zacząć dbać o szczelność naszych cyfrowych rozwiązań. A jeżeli się na tym nie znamy, poprosić specjalistę o konsultację. Jeśli tego nie zrobimy, to tym razem my oberwiemy rykoszetem.

Zwłaszcza, że coraz więcej wskazuje na to, że NotPetya to narzędzie zagłady, a nie wymuszenia.