Odwiedziliśmy laboratorium firmy antywirusowej ESET w Bratysławie

Miałem przyjemność spędzić cały dzień w głównej siedzibie firmy antywirusowej ESET i posłuchać specjalistów wypowiadających się na temat nowych typów zagrożeń bezpieczeństwa naszych komputerów i urządzeń mobilnych. Dowiedziałem się też nieco o sposobach w jaki firma radzi sobie z takimi problemami i poznałem aplikacje składające się na najnowszą wersję pakietu bezpieczeństwa - zarówno dla komputerów, jak i urządzeń mobilnych.

Główna siedziba ESET-a, którą miałem okazję zwiedzić mieści się w Bratysławie na Słowacji. Tutaj znajduje się też laboratorium, ale firma ma swoje placówki rozsiane po całym świecie, a jedno z laboratoriów znajduje się zresztą u nas w Polsce, w Krakowie.

W USA główną bazą ESET-a jest San Diego, a firma swoją obecność zaznacza łącznie na około 180 rynkach na całym świecie. Zatrudnia przy tym 900 pracowników i działa w branży bezpieczeństwa już od ponad 20 lat. Początki aplikacji NOD32 jeszcze sprzed powstania firmy ESET sięgają aż 1987 roku, więc spokojnie można uznać ją za doświadczonego gracza, który cieszy się przy tym dużym uznaniem zarówno wśród klientów indywidualnych i biznesowych. Tyle tytułem wstępu, pora przejść do opisania krótko tego, czego na miejscu się dowiedziałem.

Wizyta w laboratorium ESET

Na początku naszej wizyty udaliśmy się do wspomnianego laboratorium, gdzie mogliśmy podejrzeć jak wygląda miejsce pracy specjalistów ESET. Spotkanie prowadził Juraj Malcho. Muszę przyznać, że “żywe” mapy zgłoszeń o zagrożeniach robią naprawdę duże wrażenie. Na ścianie na którą patrzą wszyscy pracownicy znajdują się cztery ogromne telewizory, które wyświetlają aktualne informacje na temat zagrożeń. Ponieważ nie jestem programistą ani specem od bezpieczeństwa, nie będę udawał że w pełni rozumiem od strony technicznej na czym dokładnie polega praca w takim miejscu - widać jednak od razu, jak bardzo istotne dla firmy są zgłoszenia od użytkowników.

Zespół pracujący w takim laboratorium ma podgląd na mapę świata, gdzie kolorowe kropki oznaczają ilość zgłoszeń. Dziennie analizowane jest nawet 200 tysięcy takich próbek - te zaś pobierane są zarówno z rynku konsumenckiego, jak i biznesowego. Część to naturalnie fałszywe alarmy, ale te prawdziwe zagrożenia zgłoszone przez użytkowników pozwalają na możliwie szybkie wykrycie złośliwego kodu i pewnych wzorców lub powtarzających się elementów. Dzięki temu ekipa ESET może przygotować łatki i nowe sygnatury w bardzo krótkim czasie. W uproszczonej wersji możecie z taką mapką zapoznać się na stronie virusradar.com.

Ciekawostka: specjaliści ESET-a pracują nie na “względnie bezpiecznym” Linuksie, tylko na Windowsie. Przedstawiciele firmy zapewniają jednak, że jest on odpowiednio zabezpieczony, a każdy z pracowników ma dodatkowe izolowane środowisko do badania złośliwego kodu.

Współczesne zagrożenia

Po opowiedzeniu o sposobie działania speców ESET prowadzący spotkanie spotkanie przeszli do omówienia największych i najpopularniejszych zagrożeń, które były plagą i atakowały użytkowników sieci w ostatnich miesiącach i latach. Na miejscu spotkanie prowadził Robert Lipovský, a później połączyliśmy się też z badaczami ESET-a z San Diego, Aryehem Goretsky’m i Stephenem Cobbem. Przedstawiono nam opis kilku typów ataków oraz zaprezentowano ciekawe przykłady. Część była dość standardowa i łatwa do przewidzenia - ataki przez boty w social media lub strony proponujące aktualizację wtyczek w przeglądarce - ale cześć z przedstawionych sytuacji mnie naprawdę zaskoczyła.

Jak się dowiedziałem, obecnie wirusy, malware i wszelkie inne typy złośliwego softu nastawione są najczęściej na socjotechnikę. Przyznam, że tego się spodziewałem. Dla cyberprzestępców najprostszą drogą do zdobycia kontroli nad komputerem użytkownika jest nakłonienie go do instalacji złośliwego oprogramowania samodzielnie lub podania danych logowania na specjalnie spreparowanej stronie. To zwykle łatwiejsze i… tańsze niźli na próby wejścia do systemu użytkownika przez jakieś backdoory, exploity i inne luki. Oczywiście to nadal się zdarza, ale statystycznie znacznie rzadziej niż kilka(naście) lat temu.

Ciekawostka: badacze ESET-a z San Diego prowadzą bardzo ciekawego firmowego bloga o bezpieczeństwie o nazwie We Live Security.

Zagrożenia dotykające Maków

Sporo miejsca podczas prezentacji zagrożeń poświęcone zostało komputerom z systemem OS X. Panuje powszechne przekonanie, że kupując Maka jesteśmy odporni na wszystkiego typu infekcje systemu, ale okazuje się, że nic bardziej mylnego. Oczywiście najbardziej popularne i podatne na ataki są systemy Windows oraz Android, ale nie znaczy to, że użytkownicy sprzętu Apple mogą być spokojni. W trakcie prezentacji przywołane zostało między innymi zagrożenie o nazwie OS X Flashback, czyli największy botnet atakujący komputery Apple. W skład tej pierwszy raz zaobserwowanej we wrześniu 2011 roku sieci komputerów-zombie wchodziło nawet 600,000 komputerów.

Zagrożenie stało się globalne w kwietniu 2012 roku i jak dotąd ekosystem Apple nie zaobserwował nic tak poważnego. Nie każde zagrożenie musi być jednak globalne, aby dotkliwie dokuczyć części użytkowników. Nie muszą one być też straszliwie skomplikowane. Pokazany w trakcie prezentacji został ciekawy i genialny w swej prostocie sposób ataku wymagający akcji użytkownika. Jego twórcy mieli bardzo dobry pomysł, jak taką akcję wywołać. W paczce zdjęć roznegliżowanych kobiet które można było ściągnąć z sieci jedno z nich miało rozszerzenie nie .jpg, a .app. Do wpuszczenia na komputer malware wystarcza tutaj chwila nieuwagi.

Ciekawostka: Okazuje się, że mimo to przeświadczenie o odporności Maków na wirusy jest tak silne i powszechne, że ESET przygotował nawet stronę internetową o nazwie Mac Malware Myths and Facts. Można dowiedzieć się tam o najpopularniejszych stereotypach dotyczących bezpieczeństwa komputerów Apple.

Trojany bankowe i wykorzystanie smartfonów

Maki nadal są jednak względnie bezpieczne patrząc na ilość zagrożeń na inne systemy. Tymi jest naturalnie Windows i Android, głównie ze względu na swoją budowę i popularność. Ochrona przed nimi jest istotna, ponieważ najważniejszą motywacją stojącą za działaniami wykonywanymi przez cyberprzestępców nie jest uprzykrzanie nam życia, a… pieniądze. Łakomym kąskiem są konta bankowe użytkowników. Okazuje się, że są już różne sposoby na przejęcie takiego konta nawet jeśli użytkownik korzysta z dwustopniowego uwierzytelniania lub kodów SMS do potwierdzenia każdej transakcji.

Wymienione nazwy zagrożeń tego typu to MitMo, SpitMo i ZitMo. Ich zadanie jest dość proste. Infekcja smartfonów ma pozwolić na przekazanie treści otrzymanego SMS-a z kodem do autoryzacji transakcji. Zdarzają się też fałszywe aplikacje udające oficjalne programy do generowania jednorazowych kodów. Najczęściej atakowane są urządzenia z Androidem, ale zagrożone są również Symbian i i system BlackBerry. Apple iOS jest w miarę bezpieczny ze względu na zamknięty ekosystem. Największym problemem wydaje się tu powiązanie telefonu z komputerem, ale i na to są już sposoby.

Ciekawostka: Marginalne przypadki stanowi oprogramowanie, którego celem jest trwałe uszkodzenie sprzętu użytkownika. W końcu po spaleniu mu dysku ciężko wykorzystać go w ramach botnetu lub do przechwycenia danych logowania do banku, prawda?

Ransomware

ESET sporo uwagi poświęcił też oprogramowaniu typu Ransomware. Po złapaniu takiego złośliwego kodu dostęp do komputera użytkownika jest blokowany, pliki szyfrowane (a przynajmniej tak twierdzą osoby odpowiedzialne za atak w swojej wiadomości do użytkownika) i dostęp do nich będzie możliwy dopiero po wpłaceniu odpowiedniej kwoty. Nie jest to zbyt nowy typ złośliwego oprogramowania, ale jest nadal popularny.

Podczas prezentacji padło w sumie ciekawe pytanie o to, czy po wpłaceniu tych kilkuset euro pliki użytkownika są faktycznie uwalnianie. Wedle przedstawiciela firmy ESET tak się faktycznie zdarza - więc jak widać cyberprzestępcy mają resztki honoru - ale nie jest to regułą ;)

Ciekawa historia z Peru

Przedstawiciele ESET nie zarzucali nas banalnymi przykładami. Przedstawiona została sprawa zagrożenia o nazwie ACAD/Medre.A. Pojawienie się tego typu zagrożenia praktycznie wyłącznie w Peru - 97% jego wystąpień pojawiło się właśnie w tym kraju - mocno zaskoczyło badaczy. To przykład ataku wycelowanego w konkretny cel i nastawionego na zdobycie określonych danych.

W tym przypadku złośliwy kod infekujące pliki .fas projektów CAD dostał się do serwerów rządowych i infekował użytkowników poprzez pliki CAD-owksie wysyłany poprzez pocztę elektroniczną. Celem było ewidentnie wykradzenie danych, ponieważ każdy zainfekowany projekt został wysyłany na adres darmowej poczty elektronicznej w Chinach. Nie znaczy to oczywiście, że atakujący byli z Chin, ale tam trop się urywa.

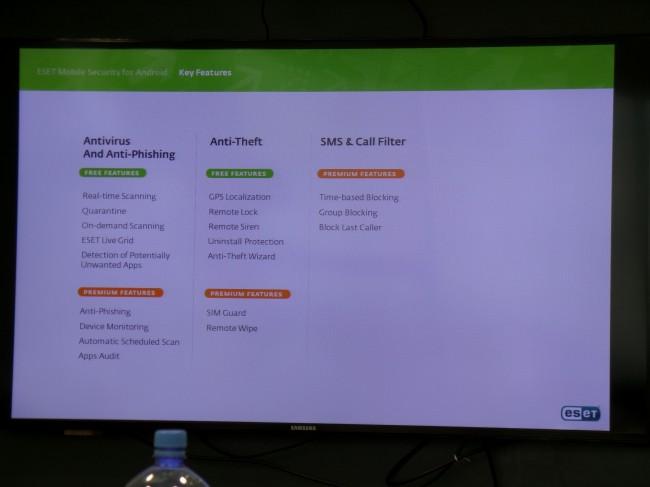

W kolejnym artykule opiszę najnowsze wersje pakietów ESET Smart Security 7 oraz ESET Mobile Security 2.